एआई और डेटा सुरक्षा से संबंधित मुद्दे

कृत्रिम बुद्धिमत्ता (एआई) उद्योगों में क्रांति ला रही है, लेकिन यह महत्वपूर्ण डेटा सुरक्षा चुनौतियाँ भी प्रस्तुत करती है। जब एआई संवेदनशील जानकारी को संसाधित करता है, तो संगठनों को संभावित जोखिमों का समाधान करना और डेटा की सुरक्षा के लिए मजबूत उपाय लागू करना आवश्यक होता है। यह लेख एआई के डेटा सुरक्षा पर प्रभाव और जानकारी की प्रभावी सुरक्षा के लिए व्यावहारिक रणनीतियों की समीक्षा करता है।

यह लेख आपको एआई और डेटा सुरक्षा से संबंधित मुद्दों को बेहतर समझने में मदद करेगा, आइए INVIAI के साथ अब जानें!

कृत्रिम बुद्धिमत्ता (एआई) उद्योगों और समाज को बदल रही है, लेकिन यह महत्वपूर्ण डेटा सुरक्षा चिंताएँ भी उत्पन्न करती है। आधुनिक एआई सिस्टम विशाल डेटासेट्स से संचालित होते हैं, जिनमें संवेदनशील व्यक्तिगत और संगठनात्मक जानकारी शामिल होती है। यदि इस डेटा को पर्याप्त रूप से सुरक्षित नहीं किया गया, तो एआई के परिणामों की सटीकता और विश्वसनीयता प्रभावित हो सकती है।

वास्तव में, साइबर सुरक्षा को “एआई सिस्टम की सुरक्षा, लचीलापन, गोपनीयता, निष्पक्षता, प्रभावशीलता और विश्वसनीयता के लिए आवश्यक पूर्व शर्त” माना जाता है। इसका मतलब है कि डेटा की सुरक्षा केवल एक आईटी समस्या नहीं है – यह सुनिश्चित करने के लिए मौलिक है कि एआई बिना नुकसान पहुँचाए लाभ प्रदान करे।

जैसे-जैसे एआई विश्वभर में आवश्यक कार्यों में एकीकृत होता जा रहा है, संगठनों को इन सिस्टम्स को संचालित करने वाले डेटा की सुरक्षा के प्रति सतर्क रहना चाहिए।

एआई विकास में डेटा सुरक्षा का महत्व

एआई की शक्ति डेटा से आती है। मशीन लर्निंग मॉडल उन डेटा पर आधारित पैटर्न सीखते हैं और निर्णय लेते हैं जिन पर उन्हें प्रशिक्षित किया गया होता है। इसलिए, एआई सिस्टम के विकास और तैनाती में डेटा सुरक्षा सर्वोपरि है। यदि कोई हमलावर डेटा में छेड़छाड़ कर सकता है या उसे चुरा सकता है, तो एआई का व्यवहार और आउटपुट विकृत या अविश्वसनीय हो सकता है।

सफल एआई डेटा प्रबंधन रणनीतियों को यह सुनिश्चित करना चाहिए कि डेटा किसी भी चरण में छेड़छाड़ या भ्रष्ट न हुआ हो, उसमें दुर्भावनापूर्ण या अनधिकृत सामग्री न हो, और उसमें अनपेक्षित विसंगतियाँ न हों।

मूल रूप से, एआई जीवनचक्र के सभी चरणों – डिजाइन, प्रशिक्षण, तैनाती और रखरखाव – में डेटा की अखंडता और गोपनीयता की सुरक्षा आवश्यक है। इन चरणों में साइबर सुरक्षा की उपेक्षा पूरे एआई सिस्टम की सुरक्षा को कमजोर कर सकती है। अंतरराष्ट्रीय सुरक्षा एजेंसियों के आधिकारिक निर्देश इस बात पर जोर देते हैं कि एआई मॉडल के डिजाइन, विकास, संचालन और अपडेट में उपयोग किए जाने वाले सभी डेटासेट्स पर मजबूत और मूलभूत साइबर सुरक्षा उपाय लागू होने चाहिए।

संक्षेप में, मजबूत डेटा सुरक्षा के बिना, हम एआई सिस्टम की सुरक्षा या सटीकता पर भरोसा नहीं कर सकते।

एआई युग में डेटा गोपनीयता की चुनौतियाँ

एआई और डेटा सुरक्षा के संगम पर सबसे बड़ी समस्याओं में से एक है गोपनीयता। एआई एल्गोरिदम को प्रभावी ढंग से काम करने के लिए अक्सर विशाल मात्रा में व्यक्तिगत या संवेदनशील डेटा की आवश्यकता होती है – ऑनलाइन व्यवहार, जनसांख्यिकी से लेकर बायोमेट्रिक पहचान तक। इससे यह चिंता उत्पन्न होती है कि यह डेटा कैसे एकत्रित, उपयोग और सुरक्षित किया जाता है। अनधिकृत डेटा उपयोग और गुप्त डेटा संग्रह आम चुनौतियाँ बन गई हैं: एआई सिस्टम बिना व्यक्ति की पूरी जानकारी या सहमति के व्यक्तिगत जानकारी तक पहुँच सकते हैं।

उदाहरण के लिए, कुछ एआई-संचालित सेवाएँ इंटरनेट से डेटा स्क्रैप करती हैं – एक विवादास्पद मामला एक चेहरे की पहचान कंपनी का था जिसने सोशल मीडिया और वेबसाइटों से बिना अनुमति के 20 अरब से अधिक छवियों का डेटाबेस बनाया। इससे नियामक प्रतिक्रिया हुई, यूरोपीय अधिकारियों ने गोपनीयता कानूनों के उल्लंघन के लिए भारी जुर्माने और प्रतिबंध लगाए। ऐसे मामले दर्शाते हैं कि यदि डेटा गोपनीयता का सम्मान न किया जाए तो एआई नवाचार आसानी से नैतिक और कानूनी सीमाओं को पार कर सकते हैं।

विश्वभर के नियामक एआई के संदर्भ में डेटा संरक्षण कानूनों को लागू कर रहे हैं। यूरोपीय संघ का सामान्य डेटा संरक्षण विनियमन (GDPR) पहले ही व्यक्तिगत डेटा के प्रसंस्करण पर कड़े नियम लगा चुका है, जो वैश्विक एआई परियोजनाओं को प्रभावित करता है। इसके अलावा, नई एआई-विशिष्ट नियमावली भी आ रही है – उदाहरण के लिए, ईयू एआई अधिनियम (जो 2025 तक लागू होने की उम्मीद है) उच्च जोखिम वाले एआई सिस्टम्स को डेटा गुणवत्ता, सटीकता और साइबर सुरक्षा की मजबूती सुनिश्चित करने के उपाय लागू करने के लिए बाध्य करेगा।

अंतरराष्ट्रीय संगठन भी इन प्राथमिकताओं को दोहराते हैं: यूनेस्को की वैश्विक एआई नैतिकता सिफारिश में स्पष्ट रूप से “गोपनीयता और डेटा संरक्षण का अधिकार” शामिल है, जो एआई सिस्टम जीवनचक्र के दौरान गोपनीयता की सुरक्षा और पर्याप्त डेटा संरक्षण ढांचे की आवश्यकता पर जोर देती है। संक्षेप में, एआई लागू करने वाले संगठनों को गोपनीयता चिंताओं और नियमों के जटिल परिदृश्य में नेविगेट करना होगा, यह सुनिश्चित करते हुए कि व्यक्तियों के डेटा को पारदर्शी और सुरक्षित तरीके से संभाला जाए ताकि सार्वजनिक विश्वास बना रहे।

डेटा अखंडता और एआई सिस्टम्स के लिए खतरे

एआई की सुरक्षा केवल डेटा चोरी से बचाने के बारे में नहीं है – यह डेटा और मॉडलों की अखंडता सुनिश्चित करने के बारे में भी है ताकि जटिल हमलों से बचा जा सके। दुर्भावनापूर्ण तत्वों ने डेटा पाइपलाइन को लक्षित करके एआई सिस्टम्स का शोषण करने के तरीके खोज लिए हैं। 2025 में एक संयुक्त साइबर सुरक्षा सलाह में एआई-विशिष्ट डेटा सुरक्षा जोखिम के तीन मुख्य क्षेत्र बताए गए: समझौता किए गए डेटा सप्लाई चेन, दुर्भावनापूर्ण रूप से संशोधित (“जहर दिया गया”) डेटा, और डेटा ड्रिफ्ट। नीचे हम इन और अन्य प्रमुख खतरों को विस्तार से समझाते हैं:

-

डेटा पॉइज़निंग हमले: पॉइज़निंग हमले में, एक विरोधी जानबूझकर एआई सिस्टम के प्रशिक्षण सेट में गलत या भ्रामक डेटा डालता है, जिससे मॉडल का व्यवहार भ्रष्ट हो जाता है। क्योंकि एआई मॉडल प्रशिक्षण डेटा से “सीखते” हैं, जहर दिया गया डेटा उन्हें गलत निर्णय या भविष्यवाणियाँ करने पर मजबूर कर सकता है।

उदाहरण के लिए, यदि साइबर अपराधी स्पैम फ़िल्टर के प्रशिक्षण डेटा में दुर्भावनापूर्ण नमूने डालने में सफल हो जाते हैं, तो एआई खतरनाक मैलवेयर युक्त ईमेल को सुरक्षित के रूप में वर्गीकृत करना शुरू कर सकता है। एक कुख्यात वास्तविक उदाहरण था माइक्रोसॉफ्ट का Tay चैटबोट 2016 में – इंटरनेट पर ट्रोल्स ने चैटबोट को अपमानजनक इनपुट देकर “जहर दिया”, जिससे Tay ने विषाक्त व्यवहार सीख लिया। इससे पता चला कि यदि सुरक्षा उपाय न हों तो खराब डेटा से एआई सिस्टम कितनी जल्दी गड़बड़ हो सकता है।पॉइज़निंग अधिक सूक्ष्म भी हो सकती है: हमलावर डेटा सेट के केवल एक छोटे प्रतिशत को इस तरह बदल सकते हैं कि पता लगाना मुश्किल हो लेकिन मॉडल के आउटपुट को अपने पक्ष में प्रभावित करे। पॉइज़निंग का पता लगाना और रोकना एक बड़ी चुनौती है; सर्वोत्तम प्रथाओं में डेटा स्रोतों की जांच और संदिग्ध डेटा बिंदुओं को पहचानने के लिए विसंगति पहचान शामिल है ताकि वे एआई को प्रभावित करने से पहले पकड़े जा सकें।

-

विरोधी इनपुट (एवेशन हमले): एक बार एआई मॉडल प्रशिक्षित और तैनात हो जाने के बाद भी, हमलावर इसे धोखा देने के लिए सावधानीपूर्वक तैयार इनपुट प्रदान कर सकते हैं। एवेशन हमले में, इनपुट डेटा को सूक्ष्म रूप से इस तरह से बदला जाता है कि एआई इसे गलत समझे। ये बदलाव मनुष्यों के लिए लगभग अदृश्य हो सकते हैं लेकिन मॉडल के आउटपुट को पूरी तरह बदल सकते हैं।

एक क्लासिक उदाहरण कंप्यूटर विज़न सिस्टम्स से जुड़ा है: शोधकर्ताओं ने दिखाया है कि कुछ छोटे स्टिकर लगाकर या स्टॉप साइन पर थोड़ा पेंट डालकर सेल्फ-ड्राइविंग कार के एआई को इसे स्पीड लिमिट साइन के रूप में “देखने” के लिए धोखा दिया जा सकता है। नीचे की छवि दिखाती है कि कैसे मामूली बदलाव जो इंसान को मामूली लगते हैं, एआई मॉडल को पूरी तरह भ्रमित कर सकते हैं। हमलावर इसी तरह की तकनीकों का उपयोग चेहरे की पहचान या सामग्री फ़िल्टर को बायपास करने के लिए कर सकते हैं, छवियों या टेक्स्ट में अदृश्य विक्षेप जोड़कर। ऐसे विरोधी उदाहरण एआई की एक मौलिक कमजोरी को उजागर करते हैं – इसका पैटर्न पहचानना ऐसे तरीकों से शोषित किया जा सकता है जिनकी मानव कल्पना नहीं कर पाती।防

स्टॉप साइन में मामूली बदलाव (जैसे सूक्ष्म स्टिकर या निशान) एआई विज़न सिस्टम को इसे गलत पढ़ने के लिए धोखा दे सकते हैं – एक प्रयोग में, एक संशोधित स्टॉप साइन को लगातार स्पीड लिमिट साइन के रूप में समझा गया। यह उदाहरण दर्शाता है कि कैसे विरोधी हमले एआई को धोखा दे सकते हैं, मॉडल के डेटा व्याख्या के तरीकों की कमजोरियों का फायदा उठाकर।

-

डेटा सप्लाई चेन जोखिम: एआई डेवलपर्स अक्सर बाहरी या तृतीय-पक्ष डेटा स्रोतों (जैसे वेब-स्क्रैप किए गए डेटासेट, खुले डेटा, या डेटा एग्रीगेटर्स) पर निर्भर करते हैं। इससे सप्लाई चेन की कमजोरी उत्पन्न होती है – यदि स्रोत डेटा समझौता किया गया हो या अविश्वसनीय हो, तो उसमें छिपे खतरे हो सकते हैं।

उदाहरण के लिए, एक सार्वजनिक रूप से उपलब्ध डेटासेट जानबूझकर दुर्भावनापूर्ण प्रविष्टियों या सूक्ष्म त्रुटियों के साथ भरा हो सकता है, जो बाद में उस पर आधारित एआई मॉडल को प्रभावित कर सकता है। डेटा की उत्पत्ति (यह जानना कि डेटा कहाँ से आया है और उसमें छेड़छाड़ नहीं हुई है) सुनिश्चित करना अत्यंत महत्वपूर्ण है।सुरक्षा एजेंसियों द्वारा जारी संयुक्त मार्गदर्शन डिजिटल हस्ताक्षर और अखंडता जांच जैसे उपायों को लागू करने का आग्रह करता है ताकि डेटा की प्रामाणिकता की पुष्टि की जा सके जब यह एआई पाइपलाइन में चलता है। बिना ऐसे सुरक्षा उपायों के, कोई हमलावर एआई सप्लाई चेन को अपस्ट्रीम डेटा को बदलकर (जैसे सार्वजनिक रिपॉजिटरी से डाउनलोड किए गए मॉडल के प्रशिक्षण डेटा में छेड़छाड़ करके) अपहरण कर सकता है।

-

डेटा ड्रिफ्ट और मॉडल का क्षरण: सभी खतरे दुर्भावनापूर्ण नहीं होते – कुछ समय के साथ स्वाभाविक रूप से उत्पन्न होते हैं। डेटा ड्रिफ्ट उस घटना को कहते हैं जहाँ डेटा के सांख्यिकीय गुण धीरे-धीरे बदल जाते हैं, जिससे एआई सिस्टम को परिचालन में मिलने वाला डेटा उस डेटा से मेल नहीं खाता जिस पर इसे प्रशिक्षित किया गया था। इससे सटीकता में गिरावट या अप्रत्याशित व्यवहार हो सकता है।

हालांकि डेटा ड्रिफ्ट स्वयं हमला नहीं है, यह सुरक्षा चिंता बन जाता है जब खराब प्रदर्शन करने वाले मॉडल का शोषण विरोधियों द्वारा किया जा सकता है। उदाहरण के लिए, एक एआई धोखाधड़ी पहचान प्रणाली जो पिछले वर्ष के लेनदेन पैटर्न पर प्रशिक्षित है, इस वर्ष नई धोखाधड़ी तकनीकों को पकड़ने में असफल हो सकती है, खासकर यदि अपराधी पुराने मॉडल से बचने के लिए अनुकूलित हों।हमलावर जानबूझकर नए पैटर्न (एक प्रकार का कॉन्सेप्ट ड्रिफ्ट) भी पेश कर सकते हैं ताकि मॉडल को भ्रमित किया जा सके। नियमित रूप से मॉडल को नए डेटा के साथ पुनः प्रशिक्षित करना और उनके प्रदर्शन की निगरानी करना आवश्यक है ताकि ड्रिफ्ट को कम किया जा सके। मॉडल को अद्यतित रखना और उनके आउटपुट की लगातार पुष्टि करना सुनिश्चित करता है कि वे बदलते वातावरण और पुराने ज्ञान के शोषण के प्रयासों दोनों के खिलाफ मजबूत बने रहें।

-

एआई इन्फ्रास्ट्रक्चर पर पारंपरिक साइबर हमले: यह याद रखना महत्वपूर्ण है कि एआई सिस्टम मानक सॉफ़्टवेयर और हार्डवेयर स्टैक्स पर चलते हैं, जो पारंपरिक साइबर खतरों के प्रति संवेदनशील रहते हैं। हमलावर उन सर्वरों, क्लाउड स्टोरेज या डेटाबेस को निशाना बना सकते हैं जिनमें एआई प्रशिक्षण डेटा और मॉडल होते हैं।

इनमें सेंधमारी संवेदनशील डेटा को उजागर कर सकती है या एआई सिस्टम में छेड़छाड़ की अनुमति दे सकती है। उदाहरण के लिए, एआई कंपनियों के डेटा उल्लंघन पहले भी हुए हैं – एक मामले में, एक चेहरे की पहचान कंपनी की आंतरिक ग्राहक सूची लीक हो गई, जिससे पता चला कि 2,200 से अधिक संगठनों ने उसकी सेवा का उपयोग किया था।ऐसे घटनाक्रम इस बात को रेखांकित करते हैं कि एआई संगठनों को मजबूत सुरक्षा प्रथाओं (एन्क्रिप्शन, एक्सेस कंट्रोल, नेटवर्क सुरक्षा) का पालन करना चाहिए जैसे कोई भी सॉफ़्टवेयर कंपनी करती है। इसके अतिरिक्त, मॉडल चोरी या निष्कर्षण एक उभरती चिंता है: हमलावर मालिकाना एआई मॉडल चोरी कर सकते हैं (हैकिंग के माध्यम से या सार्वजनिक एआई सेवा से मॉडल को रिवर्स-इंजीनियर करके)। चोरी किए गए मॉडल का दुरुपयोग किया जा सकता है या कमजोरियों को खोजने के लिए विश्लेषण किया जा सकता है। इसलिए, डेटा की सुरक्षा के समान ही एआई मॉडल की सुरक्षा (जैसे, आराम की स्थिति में एन्क्रिप्शन और एक्सेस नियंत्रण) भी महत्वपूर्ण है।

संक्षेप में, एआई सिस्टम अद्वितीय डेटा-केंद्रित हमलों (जैसे पॉइज़निंग, विरोधी एवेशन, सप्लाई चेन छेड़छाड़) और पारंपरिक साइबर खतरों (हैकिंग, अनधिकृत पहुंच) का मिश्रण सामना करते हैं। इसके लिए एक समग्र सुरक्षा दृष्टिकोण की आवश्यकता है जो डेटा और एआई मॉडल की अखंडता, गोपनीयता, और उपलब्धता को हर चरण में सुनिश्चित करे।

जैसे कि यूके के नेशनल साइबर सिक्योरिटी सेंटर और उसके साझेदारों ने कहा है, एआई सिस्टम “नवीन सुरक्षा कमजोरियाँ” लाते हैं और सुरक्षा को एआई जीवनचक्र के दौरान एक मूल आवश्यकता होना चाहिए, न कि बाद में सोचा जाने वाला विषय।

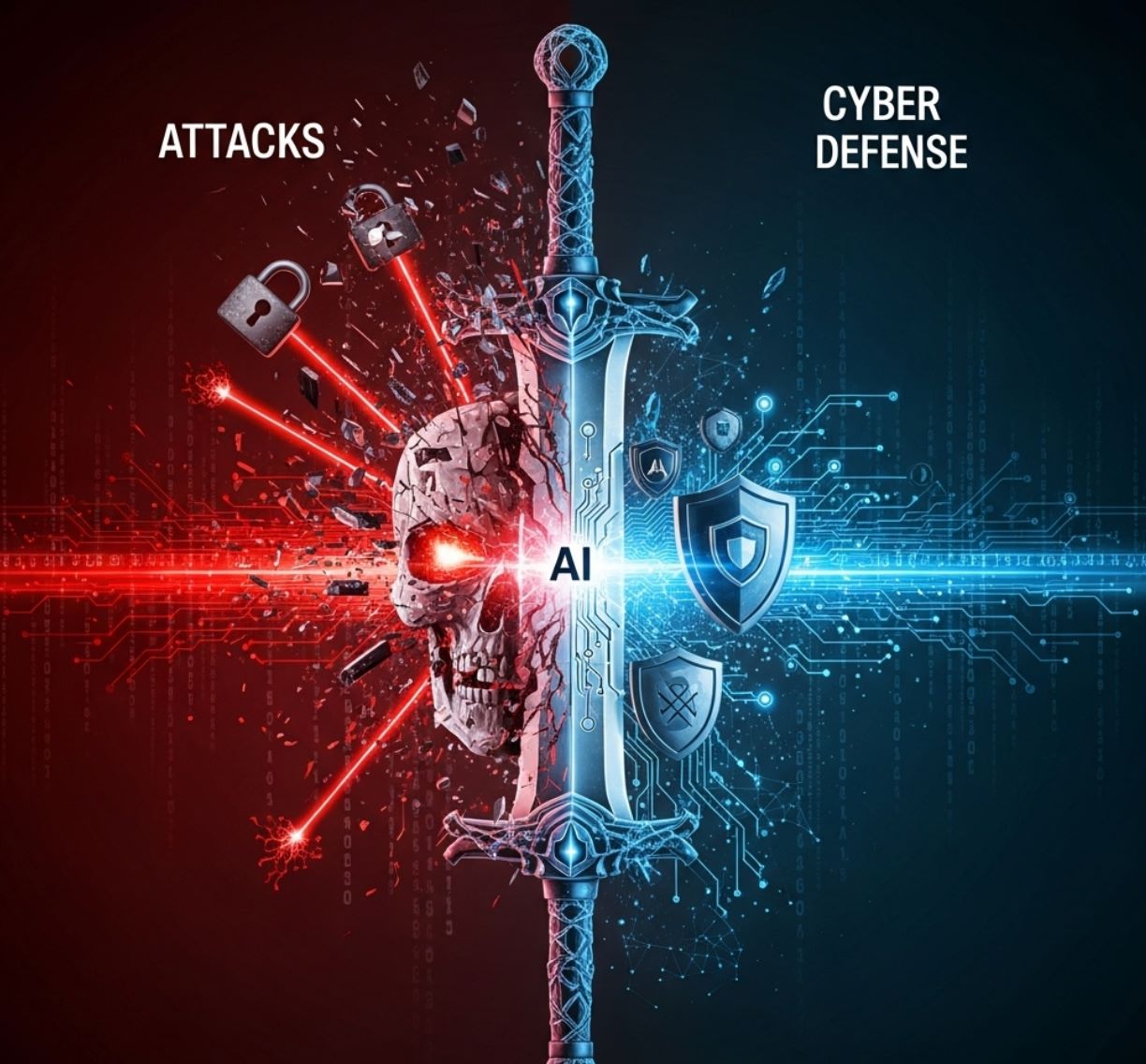

एआई: सुरक्षा के लिए दोधारी तलवार

जहाँ एआई नए सुरक्षा जोखिम लाता है, वहीं यह नैतिक रूप से उपयोग किए जाने पर डेटा सुरक्षा को मजबूत करने का एक शक्तिशाली उपकरण भी है। इस द्वैध स्वभाव को समझना महत्वपूर्ण है। एक ओर, साइबर अपराधी अपने हमलों को तेज करने के लिए एआई का उपयोग कर रहे हैं; दूसरी ओर, रक्षात्मक पक्ष साइबर सुरक्षा को मजबूत करने के लिए एआई का उपयोग कर रहा है।

-

हमलावरों के हाथों में एआई: जनरेटिव एआई और उन्नत मशीन लर्निंग के उदय ने जटिल साइबर हमलों को अंजाम देने की बाधा को कम कर दिया है। दुर्भावनापूर्ण तत्व एआई का उपयोग फिशिंग और सोशल इंजीनियरिंग अभियानों को स्वचालित करने के लिए कर सकते हैं, जिससे धोखाधड़ी अधिक विश्वसनीय और पहचानने में कठिन हो जाती है।

उदाहरण के लिए, जनरेटिव एआई अत्यंत व्यक्तिगत फिशिंग ईमेल या नकली संदेश तैयार कर सकता है जो किसी व्यक्ति की लेखन शैली की नकल करते हैं, जिससे शिकार के धोखा खाने की संभावना बढ़ जाती है। एआई चैटबोट्स वास्तविक समय में लक्ष्यों के साथ बातचीत कर सकते हैं, ग्राहक सहायता या सहकर्मियों का बहाना बनाकर उपयोगकर्ताओं को पासवर्ड या वित्तीय जानकारी प्रकट करने के लिए धोखा देने का प्रयास करते हैं।एक अन्य खतरा है डीपफेक्स – एआई-जनित सिंथेटिक वीडियो या ऑडियो क्लिप। हमलावरों ने डीपफेक ऑडियो का उपयोग सीईओ या अन्य अधिकारियों की आवाज़ की नकल करने के लिए किया है ताकि “वॉइस फिशिंग” के तहत धोखाधड़ी वाले बैंक ट्रांसफर को अधिकृत किया जा सके। इसी तरह, डीपफेक वीडियो का उपयोग गलत सूचना फैलाने या ब्लैकमेल के लिए किया जा सकता है। एआई की पैमाने की क्षमता का मतलब है कि ये हमले ऐसे पैमाने पर किए जा सकते हैं (और कभी-कभी विश्वसनीयता के साथ) जो पहले संभव नहीं था।

सुरक्षा विशेषज्ञ नोट कर रहे हैं कि एआई साइबर अपराधियों के हथियारों में शामिल हो गया है, जिसका उपयोग सॉफ़्टवेयर कमजोरियों की पहचान से लेकर मैलवेयर के निर्माण को स्वचालित करने तक किया जा रहा है। इस प्रवृत्ति के कारण संगठनों को अपनी सुरक्षा कड़ी करनी और उपयोगकर्ताओं को शिक्षित करना आवश्यक है, क्योंकि “मानव कारक” (जैसे फिशिंग ईमेल में फंसना) अक्सर सबसे कमजोर कड़ी होता है।

-

रक्षा और पहचान के लिए एआई: सौभाग्य से, वही एआई क्षमताएँ रक्षा पक्ष पर साइबर सुरक्षा को नाटकीय रूप से सुधार सकती हैं। एआई-संचालित सुरक्षा उपकरण विशाल मात्रा में नेटवर्क ट्रैफ़िक और सिस्टम लॉग का विश्लेषण कर सकते हैं ताकि ऐसे असामान्य पैटर्न को पहचाना जा सके जो साइबर घुसपैठ का संकेत हो सकते हैं।

मशीन लर्निंग मॉडल सिस्टम में “सामान्य” व्यवहार को सीखकर असामान्य पैटर्न को वास्तविक समय में चिन्हित कर सकते हैं – संभावित रूप से हैकर्स को कार्रवाई करते हुए पकड़ना या डेटा उल्लंघन का पता लगाना। यह विसंगति पहचान नई, छिपी हुई खतरों की पहचान के लिए विशेष रूप से उपयोगी है जिन्हें सिग्नेचर-आधारित डिटेक्टर मिस कर सकते हैं।उदाहरण के लिए, एआई सिस्टम उपयोगकर्ता लॉगिन पैटर्न या कंपनी में डेटा एक्सेस की निगरानी कर सकते हैं और सुरक्षा टीमों को सूचित कर सकते हैं यदि वे किसी अजीब एक्सेस प्रयास या असामान्य रूप से बड़ी मात्रा में डेटा डाउनलोड करते हुए उपयोगकर्ता का पता लगाते हैं (जो अंदरूनी खतरे या चोरी हुए क्रेडेंशियल्स का संकेत हो सकता है)। एआई का उपयोग स्पैम और दुर्भावनापूर्ण सामग्री को फ़िल्टर करने में भी किया जाता है, जहाँ यह फिशिंग ईमेल या मैलवेयर को उनके लक्षणों से पहचानना सीखता है।

धोखाधड़ी पहचान के क्षेत्र में, बैंक और वित्तीय संस्थान एआई का उपयोग तुरंत लेनदेन का मूल्यांकन करने के लिए करते हैं और संदिग्ध दिखने वाले लेनदेन को ब्लॉक कर देते हैं, जिससे वास्तविक समय में धोखाधड़ी रोकी जा सके। एक अन्य रक्षात्मक अनुप्रयोग है कमजोरी प्रबंधन – मशीन लर्निंग सबसे महत्वपूर्ण सॉफ़्टवेयर कमजोरियों को प्राथमिकता दे सकता है जिन्हें ठीक करना चाहिए, यह अनुमान लगाकर कि किनका शोषण होने की संभावना सबसे अधिक है, जिससे संगठन हमले से पहले सिस्टम को पैच कर सकें।

महत्वपूर्ण बात यह है कि एआई मानव सुरक्षा विशेषज्ञों की जगह नहीं लेता बल्कि उन्हें बढ़ावा देता है, भारी डेटा विश्लेषण और पैटर्न पहचान संभालता है ताकि विश्लेषक जांच और प्रतिक्रिया पर ध्यान केंद्रित कर सकें। एआई उपकरणों और मानव विशेषज्ञता के बीच यह तालमेल आधुनिक साइबर सुरक्षा रणनीति का आधार बनता जा रहा है।

मूल रूप से, एआई खतरे के परिदृश्य को बढ़ा रहा है और रक्षा को मजबूत करने के नए तरीके भी प्रदान कर रहा है। इस हथियारों की दौड़ का मतलब है कि संगठनों को दोनों पक्षों पर एआई प्रगति के बारे में सूचित रहना चाहिए। उत्साहजनक बात यह है कि कई साइबर सुरक्षा प्रदाता अब अपने उत्पादों में एआई को शामिल करते हैं, और सरकारें एआई-संचालित साइबर रक्षा में अनुसंधान को वित्तपोषित कर रही हैं।

हालांकि, सावधानी बरतना आवश्यक है: जैसे किसी भी सुरक्षा उपकरण का परीक्षण किया जाता है, एआई रक्षा प्रणालियों का भी कठोर मूल्यांकन आवश्यक है ताकि यह सुनिश्चित किया जा सके कि वे स्वयं विरोधियों द्वारा धोखा न खाएं (उदाहरण के लिए, कोई हमलावर रक्षा एआई को भ्रामक डेटा खिलाकर इसे चल रहे हमले के प्रति “अंधा” बना सकता है – सुरक्षा प्रणालियों को लक्षित एक प्रकार का पॉइज़निंग)। इसलिए, साइबर सुरक्षा के लिए एआई तैनात करते समय मजबूत सत्यापन और निगरानी आवश्यक है।

एआई डेटा की सुरक्षा के लिए सर्वोत्तम प्रथाएँ

खतरों की इस श्रृंखला को देखते हुए, संगठनों को एआई और इसके पीछे के डेटा की सुरक्षा के लिए क्या करना चाहिए? विशेषज्ञ एक बहु-स्तरीय दृष्टिकोण की सलाह देते हैं जो एआई सिस्टम के जीवनचक्र के हर चरण में सुरक्षा को समाहित करता है। यहाँ कुछ सर्वोत्तम प्रथाएँ दी गई हैं जो प्रतिष्ठित साइबर सुरक्षा एजेंसियों और शोधकर्ताओं से संकलित हैं:

-

डेटा शासन और पहुँच नियंत्रण: एआई प्रशिक्षण डेटा, मॉडल और संवेदनशील आउटपुट तक पहुँच पर कड़ी निगरानी से शुरुआत करें। केवल विश्वसनीय कर्मियों या सिस्टम को डेटा संशोधित करने की अनुमति देने के लिए मजबूत प्रमाणीकरण और प्राधिकरण का उपयोग करें। सभी डेटा (चाहे वह स्थिर हो या संचरण में) को एन्क्रिप्ट किया जाना चाहिए ताकि अवरोधन या चोरी से बचा जा सके।

डेटा तक पहुँच का लॉगिंग और ऑडिटिंग जवाबदेही के लिए महत्वपूर्ण है – यदि कुछ गलत होता है, तो लॉग स्रोत का पता लगाने में मदद कर सकते हैं। साथ ही, न्यूनतम विशेषाधिकार का सिद्धांत लागू करें: प्रत्येक उपयोगकर्ता या घटक को केवल आवश्यक न्यूनतम डेटा तक ही पहुँच हो। -

डेटा सत्यापन और उत्पत्ति: किसी भी डेटासेट का उपयोग प्रशिक्षण या एआई में फीड करने से पहले उसकी अखंडता सत्यापित करें। डिजिटल हस्ताक्षर और चेकसम जैसी तकनीकें यह सुनिश्चित कर सकती हैं कि डेटा एकत्रित होने के बाद से बदला नहीं गया है। डेटा की स्पष्ट उत्पत्ति (मूल रिकॉर्ड) बनाए रखना विश्वास में मदद करता है – उदाहरण के लिए, विश्वसनीय, जांचे गए स्रोतों या आधिकारिक भागीदारों से डेटा को प्राथमिकता दें।

यदि क्राउडसोर्स या वेब-स्क्रैप्ड डेटा का उपयोग कर रहे हैं, तो इसे कई स्रोतों के खिलाफ जांचें (एक “सहमति” दृष्टिकोण) ताकि विसंगतियों का पता चल सके। कुछ संगठन नए डेटा के लिए सैंडबॉक्सिंग लागू करते हैं – डेटा को प्रशिक्षण में शामिल करने से पहले किसी भी लाल झंडे (जैसे दुर्भावनापूर्ण कोड या स्पष्ट अपवाद) के लिए अलग से विश्लेषण किया जाता है। -

सुरक्षित एआई विकास प्रथाएँ: एआई के लिए अनुकूलित सुरक्षित कोडिंग और तैनाती प्रथाओं का पालन करें। इसका मतलब है कि केवल सामान्य सॉफ़्टवेयर कमजोरियों को ही नहीं, बल्कि एआई-विशिष्ट कमजोरियों को भी संबोधित करना। उदाहरण के लिए, “डिजाइन में गोपनीयता” और “डिजाइन में सुरक्षा” सिद्धांतों को शामिल करें: अपने एआई मॉडल और डेटा पाइपलाइन को शुरू से ही सुरक्षा उपायों के साथ बनाएं, बजाय बाद में जोड़ने के।

यूके/यूएस के सुरक्षित एआई विकास दिशानिर्देश डिजाइन चरण के दौरान खतरा मॉडलिंग का सुझाव देते हैं ताकि यह अनुमान लगाया जा सके कि कोई कैसे आपके एआई सिस्टम पर हमला कर सकता है। मॉडल विकास के दौरान, जहर दिए गए डेटा के प्रभाव को कम करने के लिए तकनीकों का उपयोग करें – एक तरीका है प्रशिक्षण डेटासेट पर आउटलेयर पहचान, ताकि यदि 5% डेटा मॉडल को अजीब या हानिकारक बातें बता रहा हो, तो आप इसे प्रशिक्षण से पहले पकड़ सकें।एक अन्य तरीका है मजबूत मॉडल प्रशिक्षण: ऐसे एल्गोरिदम हैं जो मॉडल को आउटलेयर या विरोधी शोर के प्रति कम संवेदनशील बना सकते हैं (जैसे प्रशिक्षण डेटा में हल्के विक्षेप जोड़कर ताकि मॉडल लचीला बनना सीख सके)। नियमित कोड समीक्षा और सुरक्षा परीक्षण (जिसमें रेड-टीम अभ्यास शामिल हैं जहाँ परीक्षक सक्रिय रूप से एआई सिस्टम को तोड़ने की कोशिश करते हैं) किसी भी महत्वपूर्ण सॉफ़्टवेयर की तरह एआई के लिए भी उतने ही महत्वपूर्ण हैं।

-

निगरानी और विसंगति पहचान: तैनाती के बाद, एआई सिस्टम के इनपुट और आउटपुट की लगातार निगरानी करें ताकि छेड़छाड़ या ड्रिफ्ट के संकेत मिल सकें। असामान्य पैटर्न के लिए अलर्ट सेट करें – उदाहरण के लिए, यदि अचानक आपके एआई मॉडल पर समान असामान्य प्रश्नों की बाढ़ आ जाए (जो पॉइज़निंग या निष्कर्षण हमले का संकेत हो सकता है), या मॉडल अजीब आउटपुट देना शुरू कर दे। विसंगति पहचान प्रणाली पृष्ठभूमि में चल सकती हैं ताकि इन घटनाओं को चिन्हित किया जा सके।

निगरानी में डेटा गुणवत्ता मेट्रिक्स भी शामिल होनी चाहिए; यदि नए डेटा पर मॉडल की सटीकता अप्रत्याशित रूप से गिरने लगे, तो यह डेटा ड्रिफ्ट या मौन पॉइज़निंग हमले का संकेत हो सकता है, जिसके लिए जांच आवश्यक है। प्राकृतिक ड्रिफ्ट को कम करने के लिए मॉडल को समय-समय पर नए डेटा के साथ पुनः प्रशिक्षित करना और यदि एआई एल्गोरिदम में नई कमजोरियाँ पाई जाएं तो पैच लागू करना बुद्धिमानी है। -

घटना प्रतिक्रिया और पुनर्प्राप्ति योजनाएँ: सर्वोत्तम प्रयासों के बावजूद, उल्लंघन या विफलताएँ हो सकती हैं। संगठनों के पास विशेष रूप से एआई सिस्टम के लिए स्पष्ट घटना प्रतिक्रिया योजना होनी चाहिए। यदि डेटा उल्लंघन होता है, तो आप इसे कैसे सीमित करेंगे और प्रभावित पक्षों को सूचित करेंगे?

यदि आपको पता चले कि आपका प्रशिक्षण डेटा जहर दिया गया था, तो क्या आपके पास बैकअप डेटासेट या पिछले मॉडल संस्करण हैं जिन पर वापस लौट सकते हैं? सबसे खराब स्थिति की योजना बनाना सुनिश्चित करता है कि एआई पर हमला आपके संचालन को लंबे समय तक प्रभावित न करे। महत्वपूर्ण डेटा और मॉडल संस्करणों का नियमित बैकअप लें – इस तरह, यदि उत्पादन में कोई एआई मॉडल समझौता हो जाता है, तो आप ज्ञात-सही स्थिति पर वापस जा सकते हैं।उच्च जोखिम वाले अनुप्रयोगों में, कुछ संगठन अतिरिक्त एआई मॉडल या एंसेंबल्स रखते हैं; यदि एक मॉडल संदिग्ध व्यवहार करने लगे, तो एक द्वितीयक मॉडल आउटपुट की जांच कर सकता है या समस्या हल होने तक प्रोसेसिंग संभाल सकता है (यह फेल-सेफ तंत्र के समान है)।

-

कर्मचारी प्रशिक्षण और जागरूकता: एआई सुरक्षा केवल तकनीकी मुद्दा नहीं है; मानव भूमिका भी बड़ी है। सुनिश्चित करें कि आपका डेटा साइंस और विकास टीम सुरक्षित प्रथाओं में प्रशिक्षित हो। उन्हें विरोधी हमलों जैसे खतरों के बारे में जागरूक होना चाहिए और यह मानना नहीं चाहिए कि वे जो डेटा एआई को देते हैं वह हमेशा सुरक्षित होता है।

असामान्य डेटा रुझानों पर सवाल उठाने की संस्कृति को प्रोत्साहित करें बजाय कि उन्हें नजरअंदाज करने के। साथ ही, सभी कर्मचारियों को एआई-संचालित सोशल इंजीनियरिंग के खतरों के बारे में शिक्षित करें (उदाहरण के लिए, उन्हें डीपफेक आवाज़ों या फिशिंग ईमेल की पहचान करना सिखाएं, क्योंकि ये एआई के साथ बढ़ रहे हैं)। मानव सतर्कता उन चीज़ों को पकड़ सकती है जो स्वचालित सिस्टम मिस कर सकते हैं।

इन प्रथाओं को लागू करने से एआई और डेटा सुरक्षा घटनाओं के जोखिम को काफी कम किया जा सकता है। वास्तव में, अमेरिकी साइबर सुरक्षा और अवसंरचना सुरक्षा एजेंसी (CISA) और उसके साझेदारों जैसे अंतरराष्ट्रीय एजेंसियां इन कदमों की सिफारिश करती हैं – मजबूत डेटा संरक्षण उपाय अपनाने और सक्रिय जोखिम प्रबंधन से लेकर निगरानी और खतरा पहचान क्षमताओं को मजबूत करने तक एआई सिस्टम के लिए।

हाल ही में एक संयुक्त सलाह में, अधिकारियों ने संगठनों से आग्रह किया कि वे “एआई-सक्षम सिस्टम में संवेदनशील, स्वामित्व वाली और मिशन-क्रिटिकल डेटा की सुरक्षा करें” जैसे उपायों का उपयोग करें, जिनमें एन्क्रिप्शन, डेटा उत्पत्ति ट्रैकिंग, और कठोर परीक्षण शामिल हैं। सबसे महत्वपूर्ण बात यह है कि सुरक्षा एक सतत प्रक्रिया होनी चाहिए: लगातार जोखिम मूल्यांकन की आवश्यकता होती है ताकि विकसित होते खतरों के साथ कदम मिलाया जा सके।

जैसे हमलावर हमेशा नई रणनीतियाँ विकसित कर रहे हैं (विशेषकर एआई की मदद से), संगठनों को अपनी सुरक्षा को लगातार अपडेट और सुधारना चाहिए।

वैश्विक प्रयास और नियामक प्रतिक्रियाएँ

सरकारें और अंतरराष्ट्रीय निकाय दुनिया भर में एआई-संबंधित डेटा सुरक्षा मुद्दों को सक्रिय रूप से संबोधित कर रहे हैं ताकि एआई तकनीकों में विश्वास स्थापित किया जा सके। हमने पहले ही यूरोपीय संघ के आगामी एआई अधिनियम का उल्लेख किया है, जो उच्च जोखिम वाले एआई सिस्टम्स के लिए पारदर्शिता, जोखिम प्रबंधन, और साइबर सुरक्षा आवश्यकताओं को लागू करेगा। यूरोप उत्तरदायित्व कानूनों के अपडेट की भी खोज कर रहा है ताकि एआई प्रदाताओं को सुरक्षा विफलताओं के लिए जवाबदेह ठहराया जा सके।

संयुक्त राज्य अमेरिका में, नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी (NIST) ने एआई जोखिम प्रबंधन फ्रेमवर्क बनाया है जो संगठनों को एआई के जोखिमों का मूल्यांकन और न्यूनीकरण करने में मार्गदर्शन करता है, जिसमें सुरक्षा और गोपनीयता जोखिम शामिल हैं। NIST का फ्रेमवर्क, जो 2023 में जारी किया गया, डिजाइन चरण से ही मजबूत, समझने योग्य और सुरक्षित एआई सिस्टम बनाने पर जोर देता है।

अमेरिकी सरकार ने प्रमुख एआई कंपनियों के साथ स्वैच्छिक प्रतिबद्धताओं पर भी काम किया है – उदाहरण के लिए, यह सुनिश्चित करना कि मॉडल को रिलीज़ से पहले स्वतंत्र विशेषज्ञों (रेड टीमों) द्वारा कमजोरियों के लिए परीक्षण किया जाए, और एआई आउटपुट को सुरक्षित बनाने के लिए तकनीकों में निवेश किया जाए।

अंतरराष्ट्रीय सहयोग एआई सुरक्षा में विशेष रूप से मजबूत है। 2023 में एक ऐतिहासिक सहयोग हुआ जब यूके का NCSC, CISA, FBI, और 20+ देशों की एजेंसियों ने संयुक्त सुरक्षित एआई विकास के दिशानिर्देश जारी किए। इस अभूतपूर्व वैश्विक सलाह में कहा गया कि एआई सुरक्षा एक साझा चुनौती है और संगठनों के लिए सर्वोत्तम प्रथाएँ प्रदान की गईं (जो पहले बताए गए सुरक्षित-डिजाइन सिद्धांतों के अनुरूप हैं)।

इसमें यह भी रेखांकित किया गया कि “सुरक्षा को एआई के जीवनचक्र के दौरान एक मूल आवश्यकता होना चाहिए, न कि केवल बाद में सोचा जाने वाला विषय”। ऐसे संयुक्त प्रयास इस बात की मान्यता हैं कि एआई खतरे सीमाओं का सम्मान नहीं करते, और एक देश के व्यापक रूप से उपयोग किए जाने वाले एआई सिस्टम में कमजोरी का वैश्विक प्रभाव हो सकता है।

इसके अलावा, यूनेस्को ने एआई नैतिकता पर पहला वैश्विक मानक (2021) बनाया है, जो व्यापक रूप से सुरक्षा और गोपनीयता पर मजबूत बिंदु शामिल करता है। यूनेस्को की सिफारिश सदस्य राज्यों और कंपनियों से आग्रह करती है कि वे सुनिश्चित करें कि “अनचाहे नुकसान (सुरक्षा जोखिम) और हमले के प्रति कमजोरियाँ (साइबर सुरक्षा जोखिम) एआई अभिनेताओं द्वारा टाली और संबोधित की जाएं”। यह डेटा संरक्षण और मानवाधिकारों को बनाए रखने की अनिवार्यता को भी मजबूत करता है।

हम OECD के एआई सिद्धांतों और G7 के एआई वक्तव्यों में भी समान विषय देखते हैं: ये सभी भरोसेमंद एआई के लिए सुरक्षा, जवाबदेही, और उपयोगकर्ता गोपनीयता को मुख्य स्तंभ के रूप में उजागर करते हैं।

निजी क्षेत्र में, एआई सुरक्षा पर केंद्रित एक बढ़ता हुआ पारिस्थितिकी तंत्र है। उद्योग गठबंधन विरोधी मशीन लर्निंग पर शोध साझा कर रहे हैं, और सम्मेलन नियमित रूप से “एआई रेड टीमिंग” और एमएल सुरक्षा पर ट्रैक शामिल करते हैं। उपकरण और फ्रेमवर्क उभर रहे हैं जो तैनाती से पहले एआई मॉडलों की कमजोरियों का परीक्षण करने में मदद करते हैं। यहां तक कि मानक निकाय भी शामिल हैं – ISO कथित तौर पर एआई सुरक्षा मानकों पर काम कर रहा है जो मौजूदा साइबर सुरक्षा मानकों को पूरक कर सकते हैं।

संगठनों और प्रैक्टिशनर्स के लिए, इन वैश्विक दिशानिर्देशों और मानकों के साथ संरेखित होना एक उचित परिश्रम का हिस्सा बनता जा रहा है। इससे न केवल घटनाओं का जोखिम कम होता है, बल्कि यह कानूनों के अनुपालन के लिए भी तैयार करता है और उपयोगकर्ताओं और ग्राहकों के साथ विश्वास बनाता है। स्वास्थ्य सेवा और वित्त जैसे क्षेत्रों में, यह दिखाना कि आपका एआई सुरक्षित और अनुपालन में है, प्रतिस्पर्धात्मक लाभ हो सकता है।

>>> यह आपके लिए उपयोगी हो सकता है:

एआई (कृत्रिम बुद्धिमत्ता) के उपयोग के जोखिम

व्यक्तियों और व्यवसायों के लिए एआई के लाभ

एआई की परिवर्तनकारी क्षमता के साथ समान रूप से महत्वपूर्ण डेटा सुरक्षा चुनौतियाँ भी आती हैं। एआई सिस्टम में डेटा की सुरक्षा और अखंडता सुनिश्चित करना वैकल्पिक नहीं है – यह एआई समाधानों की सफलता और स्वीकृति के लिए मौलिक है। व्यक्तिगत डेटा गोपनीयता की सुरक्षा से लेकर एआई मॉडलों को छेड़छाड़ और विरोधी शोषण से बचाने तक, एक व्यापक सुरक्षा-केंद्रित दृष्टिकोण आवश्यक है।

मुद्दे तकनीक, नीति, और मानव कारकों से जुड़े हैं: बड़े डेटासेट्स को गोपनीयता कानूनों के तहत जिम्मेदारी से संभाला जाना चाहिए; एआई मॉडलों को नए हमले तकनीकों से सुरक्षा की आवश्यकता है; और उपयोगकर्ताओं तथा डेवलपर्स को एआई-संचालित साइबर खतरों के युग में सतर्क रहना चाहिए।

अच्छी खबर यह है कि एआई और डेटा सुरक्षा मुद्दों के प्रति जागरूकता कभी इतनी उच्च नहीं रही। सरकारें, अंतरराष्ट्रीय निकाय, और उद्योग के नेता सुरक्षित एआई विकास के लिए फ्रेमवर्क और नियम विकसित कर रहे हैं। इसी बीच, अत्याधुनिक शोध एआई की लचीलापन को बेहतर बना रहा है – विरोधी उदाहरणों का मुकाबला करने वाले एल्गोरिदम से लेकर नई गोपनीयता-संरक्षण एआई विधियाँ (जैसे फेडरेटेड लर्निंग और डिफरेंशियल प्राइवेसी) जो बिना कच्चे डेटा उजागर किए उपयोगी अंतर्दृष्टि प्रदान करती हैं।

सर्वोत्तम प्रथाओं को लागू करके – मजबूत एन्क्रिप्शन, डेटा सत्यापन, निरंतर निगरानी, और अधिक – संगठन जोखिमों को काफी हद तक कम कर सकते हैं।

अंततः, एआई को “सुरक्षा-प्रथम” मानसिकता के साथ विकसित और तैनात किया जाना चाहिए। विशेषज्ञों ने कहा है कि साइबर सुरक्षा एआई के लाभों को पूरी तरह से प्राप्त करने के लिए एक पूर्वापेक्षा है। जब एआई सिस्टम सुरक्षित होते हैं, तो हम उनके दक्षता और नवाचारों का विश्वास के साथ लाभ उठा सकते हैं।

लेकिन यदि हम चेतावनियों की अनदेखी करते हैं, तो डेटा उल्लंघन, दुर्भावनापूर्ण छेड़छाड़, और गोपनीयता उल्लंघन सार्वजनिक विश्वास को कमजोर कर सकते हैं और वास्तविक नुकसान पहुंचा सकते हैं। इस तेजी से विकसित हो रहे क्षेत्र में, सक्रिय और अपडेट रहना महत्वपूर्ण है। एआई और डेटा सुरक्षा सिक्के के दो पहलू हैं – और केवल इन्हें साथ-साथ संबोधित करके ही हम सभी के लिए सुरक्षित, जिम्मेदार तरीके से एआई के वादे को पूरा कर सकते हैं।