Problemy związane ze sztuczną inteligencją i bezpieczeństwem danych

Sztuczna inteligencja (SI) rewolucjonizuje przemysły, ale jednocześnie wprowadza istotne wyzwania związane z bezpieczeństwem danych. Ponieważ SI przetwarza wrażliwe informacje, organizacje muszą uwzględnić potencjalne ryzyka i wdrożyć skuteczne środki ochrony danych. W tym artykule analizujemy wpływ SI na bezpieczeństwo danych oraz praktyczne strategie skutecznej ochrony informacji.

Ten artykuł pomoże Państwu lepiej zrozumieć problemy związane ze sztuczną inteligencją i bezpieczeństwem danych, przekonajmy się razem z INVIAI!

Sztuczna inteligencja (SI) zmienia przemysły i społeczeństwo, ale jednocześnie rodzi poważne obawy dotyczące bezpieczeństwa danych. Nowoczesne systemy SI opierają się na ogromnych zbiorach danych, w tym na wrażliwych informacjach osobowych i organizacyjnych. Jeśli te dane nie są odpowiednio zabezpieczone, dokładność i wiarygodność wyników SI mogą zostać naruszone.

W rzeczywistości cyberbezpieczeństwo jest uważane za „konieczny warunek bezpieczeństwa, odporności, prywatności, uczciwości, skuteczności i niezawodności systemów SI”. Oznacza to, że ochrona danych to nie tylko kwestia IT – jest fundamentem zapewniającym, że SI przynosi korzyści bez wyrządzania szkody.

W miarę jak SI staje się integralną częścią kluczowych operacji na całym świecie, organizacje muszą zachować czujność w zakresie ochrony danych, które napędzają te systemy.

Znaczenie bezpieczeństwa danych w rozwoju SI

Siła SI pochodzi z danych. Modele uczenia maszynowego uczą się wzorców i podejmują decyzje na podstawie danych, na których zostały wytrenowane. Dlatego bezpieczeństwo danych jest kluczowe w procesie tworzenia i wdrażania systemów SI. Jeśli atakujący może manipulować lub kraść dane, zachowanie i wyniki SI mogą być zniekształcone lub niewiarygodne.

Skuteczne strategie zarządzania danymi SI muszą zapewnić, że dane nie zostały zmanipulowane ani uszkodzone na żadnym etapie, są wolne od złośliwych lub nieautoryzowanych treści oraz nie zawierają niezamierzonych anomalii.

W istocie, ochrona integralności i poufności danych na wszystkich etapach cyklu życia SI – od projektowania i treningu po wdrożenie i utrzymanie – jest niezbędna dla niezawodności SI. Zaniedbanie cyberbezpieczeństwa na którymkolwiek z tych etapów może podważyć bezpieczeństwo całego systemu SI. Oficjalne wytyczne międzynarodowych agencji bezpieczeństwa podkreślają, że solidne, podstawowe środki cyberbezpieczeństwa powinny być stosowane do wszystkich zbiorów danych wykorzystywanych przy projektowaniu, rozwijaniu, eksploatacji i aktualizacji modeli SI.

Krótko mówiąc, bez silnego bezpieczeństwa danych nie możemy ufać, że systemy SI są bezpieczne i dokładne.

Wyzwania prywatności danych w erze SI

Jednym z największych problemów na styku SI i bezpieczeństwa danych jest prywatność. Algorytmy SI często wymagają ogromnych ilości danych osobowych lub wrażliwych – od zachowań online i danych demograficznych po identyfikatory biometryczne – aby działać skutecznie. To rodzi obawy dotyczące sposobu zbierania, wykorzystywania i ochrony tych danych. Nieautoryzowane wykorzystanie danych i ukryte zbieranie informacji stały się powszechnymi wyzwaniami: systemy SI mogą pozyskiwać dane osobowe bez pełnej wiedzy lub zgody osób.

Na przykład niektóre usługi oparte na SI zbierają dane z internetu – kontrowersyjny przypadek dotyczył firmy zajmującej się rozpoznawaniem twarzy, która zgromadziła bazę ponad 20 miliardów zdjęć pobranych z mediów społecznościowych i stron internetowych bez zgody. Doprowadziło to do reakcji regulatorów, którzy nałożyli wysokie kary i zakazy za naruszenie przepisów o ochronie prywatności. Takie incydenty pokazują, że innowacje SI mogą łatwo przekroczyć granice etyczne i prawne, jeśli nie szanuje się prywatności danych.

Regulatorzy na całym świecie reagują, egzekwując przepisy o ochronie danych w kontekście SI. Ramy takie jak Ogólne Rozporządzenie o Ochronie Danych (RODO) Unii Europejskiej już nakładają surowe wymagania dotyczące przetwarzania danych osobowych, wpływając na projekty SI globalnie. Na horyzoncie pojawiają się też nowe regulacje specyficzne dla SI – na przykład unijna ustawa o SI (EU AI Act) (planowana na 2025 rok) będzie wymagać od systemów SI wysokiego ryzyka wdrożenia środków zapewniających jakość danych, ich dokładność oraz odporność na cyberzagrożenia.

Międzynarodowe organizacje podkreślają te priorytety: globalne zalecenia UNESCO dotyczące etyki SI wyraźnie obejmują „prawo do prywatności i ochrony danych”, domagając się ochrony prywatności przez cały cykl życia systemu SI oraz zapewnienia odpowiednich ram ochrony danych. Podsumowując, organizacje wdrażające SI muszą poruszać się w skomplikowanym krajobrazie obaw i regulacji dotyczących prywatności, dbając o transparentne i bezpieczne przetwarzanie danych, aby utrzymać zaufanie społeczne.

Zagrożenia dla integralności danych i systemów SI

Zabezpieczenie SI to nie tylko ochrona danych przed kradzieżą – to także zapewnienie integralności danych i modeli przed zaawansowanymi atakami. Złośliwi aktorzy odkryli sposoby na wykorzystanie systemów SI, atakując samą linię dostaw danych. Wspólne ostrzeżenie dotyczące cyberbezpieczeństwa z 2025 roku wskazało trzy główne obszary ryzyka specyficznego dla danych SI: skompro-mitowane łańcuchy dostaw danych, złośliwie zmodyfikowane („zatrute”) dane oraz dryf danych. Poniżej omawiamy te i inne kluczowe zagrożenia:

-

Ataki zatruwania danych: W ataku zatruwania przeciwnik celowo wprowadza fałszywe lub mylące dane do zbioru treningowego systemu SI, psując zachowanie modelu. Ponieważ modele SI „uczą się” na podstawie danych treningowych, zatrute dane mogą powodować błędne decyzje lub prognozy.

Na przykład, jeśli cyberprzestępcy wprowadzą złośliwe próbki do danych treningowych filtra antyspamowego, SI może zacząć klasyfikować niebezpieczne maile z malware jako bezpieczne. Znanym przykładem z życia była sytuacja z chatbotem Microsoftu Tay w 2016 roku – internetowi trolle „zatruli” chatbota, podając mu obraźliwe dane, co spowodowało, że Tay zaczął przejawiać toksyczne zachowania. Pokazało to, jak szybko system SI może zostać zniszczony przez złe dane, jeśli nie ma odpowiednich zabezpieczeń.Zatrucie może być też subtelniejsze: atakujący mogą zmienić niewielki procent danych w sposób trudny do wykrycia, ale faworyzujący ich wyniki modelu. Wykrywanie i zapobieganie zatruwaniu to poważne wyzwanie; najlepsze praktyki obejmują weryfikację źródeł danych i wykrywanie anomalii, aby wychwycić podejrzane punkty danych zanim wpłyną na SI.

-

Adwersarialne dane wejściowe (ataki omijające): Nawet po wytrenowaniu i wdrożeniu modelu SI, atakujący mogą próbować go oszukać, dostarczając starannie spreparowane dane wejściowe. W ataku omijającym dane wejściowe są subtelnie zmieniane, aby SI błędnie je zinterpretowała. Te manipulacje mogą być niewidoczne dla ludzi, ale całkowicie zmieniać wynik modelu.

Klasycznym przykładem są systemy rozpoznawania obrazu: badacze wykazali, że naklejenie kilku małych naklejek lub dodanie odrobiny farby na znak STOP może zmylić system SI samochodu autonomicznego, który zacznie go rozpoznawać jako znak ograniczenia prędkości. Poniższy obraz ilustruje, jak drobne zmiany, które dla człowieka wydają się nieistotne, mogą całkowicie zdezorientować model SI. Atakujący mogą stosować podobne techniki, aby obejść systemy rozpoznawania twarzy lub filtry treści, dodając niewidoczne zakłócenia do obrazów lub tekstu. Takie przykłady adwersarialne ukazują fundamentalną słabość SI – jej rozpoznawanie wzorców może być wykorzystane w sposób, którego ludzie by się nie spodziewali.防

Drobne zmiany na znaku STOP (takie jak subtelne naklejki lub oznaczenia) mogą zmylić system wizji komputerowej SI, powodując błędne odczytanie – w jednym eksperymencie zmodyfikowany znak STOP był konsekwentnie interpretowany jako znak ograniczenia prędkości. To pokazuje, jak ataki adwersarialne mogą oszukać SI, wykorzystując specyfikę interpretacji danych przez modele.

-

Ryzyka w łańcuchu dostaw danych: Twórcy SI często korzystają z zewnętrznych lub stron trzecich źródeł danych (np. zbiory danych pozyskane z internetu, dane otwarte lub agregatory danych). Tworzy to lukę w łańcuchu dostaw – jeśli źródłowe dane są skompromitowane lub pochodzą z niepewnego źródła, mogą zawierać ukryte zagrożenia.

Na przykład publicznie dostępny zbiór danych może być celowo zanieczyszczony złośliwymi wpisami lub subtelnymi błędami, które później zaszkodzą modelowi SI go wykorzystującemu. Zapewnienie pochodzenia danych (znajomość źródła i pewność, że dane nie zostały zmienione) jest kluczowe.Wspólne wytyczne agencji bezpieczeństwa zalecają stosowanie takich środków jak podpisy cyfrowe i kontrole integralności, aby weryfikować autentyczność danych podczas ich przepływu w łańcuchu SI. Bez takich zabezpieczeń atakujący mógłby przejąć łańcuch dostaw SI, manipulując danymi na wcześniejszych etapach (np. modyfikując dane treningowe modelu pobrane z publicznego repozytorium).

-

Dryf danych i degradacja modelu: Nie wszystkie zagrożenia są złośliwe – niektóre pojawiają się naturalnie z upływem czasu. Dryf danych to zjawisko, gdy statystyczne właściwości danych zmieniają się stopniowo, tak że dane, z którymi system SI ma do czynienia w trakcie działania, przestają odpowiadać tym, na których był trenowany. Może to prowadzić do spadku dokładności lub nieprzewidywalnego zachowania.

Choć dryf danych sam w sobie nie jest atakiem, staje się problemem bezpieczeństwa, gdy słabsza wydajność modelu może być wykorzystana przez przeciwników. Na przykład system wykrywania oszustw SI wytrenowany na wzorcach transakcji z poprzedniego roku może zacząć nie wykrywać nowych metod oszustw, zwłaszcza jeśli przestępcy dostosują się, by ominąć starszy model.Atakujący mogą nawet celowo wprowadzać nowe wzorce (forma dryfu koncepcyjnego), aby zmylić modele. Regularne ponowne trenowanie modeli na aktualnych danych i monitorowanie ich wydajności jest niezbędne do ograniczenia dryfu. Utrzymywanie modeli na bieżąco i ciągła walidacja ich wyników zapewnia odporność na zmieniające się warunki oraz próby wykorzystania przestarzałej wiedzy.

-

Tradycyjne ataki cybernetyczne na infrastrukturę SI: Należy pamiętać, że systemy SI działają na standardowym oprogramowaniu i sprzęcie, które pozostają podatne na konwencjonalne zagrożenia cybernetyczne. Atakujący mogą celować w serwery, chmurę lub bazy danych przechowujące dane treningowe i modele SI.

Włamanie do nich może ujawnić wrażliwe dane lub umożliwić manipulację systemem SI. Na przykład incydenty wycieków danych firm zajmujących się rozpoznawaniem twarzy już miały miejsce – w jednym przypadku wyciekła wewnętrzna lista klientów, ujawniając, że ponad 2200 organizacji korzystało z ich usług.Takie zdarzenia podkreślają, że organizacje SI muszą stosować silne praktyki bezpieczeństwa (szyfrowanie, kontrola dostępu, zabezpieczenia sieciowe) tak jak każda firma programistyczna. Dodatkowo kradzież modeli lub ich ekstrakcja to rosnące zagrożenie: atakujący mogą ukraść własnościowe modele SI (poprzez włamanie lub zapytania do publicznej usługi SI w celu odtworzenia modelu). Ukradzione modele mogą być wykorzystywane lub analizowane w celu znalezienia dalszych luk. Dlatego ochrona modeli SI (np. szyfrowanie w stanie spoczynku i kontrola dostępu) jest równie ważna jak ochrona danych.

Podsumowując, systemy SI stoją przed mieszanką unikalnych ataków skoncentrowanych na danych (zatruwanie, omijanie adwersarialne, manipulacje łańcuchem dostaw) oraz tradycyjnych zagrożeń cybernetycznych (włamania, nieautoryzowany dostęp). Wymaga to holistycznego podejścia do bezpieczeństwa, które uwzględnia integralność, poufność i dostępność danych oraz modeli SI na każdym etapie.

Jak zauważa brytyjskie National Cyber Security Centre wraz z partnerami, systemy SI niosą ze sobą „nowatorskie luki bezpieczeństwa” i bezpieczeństwo musi być podstawowym wymogiem przez cały cykl życia SI, a nie tylko dodatkiem.

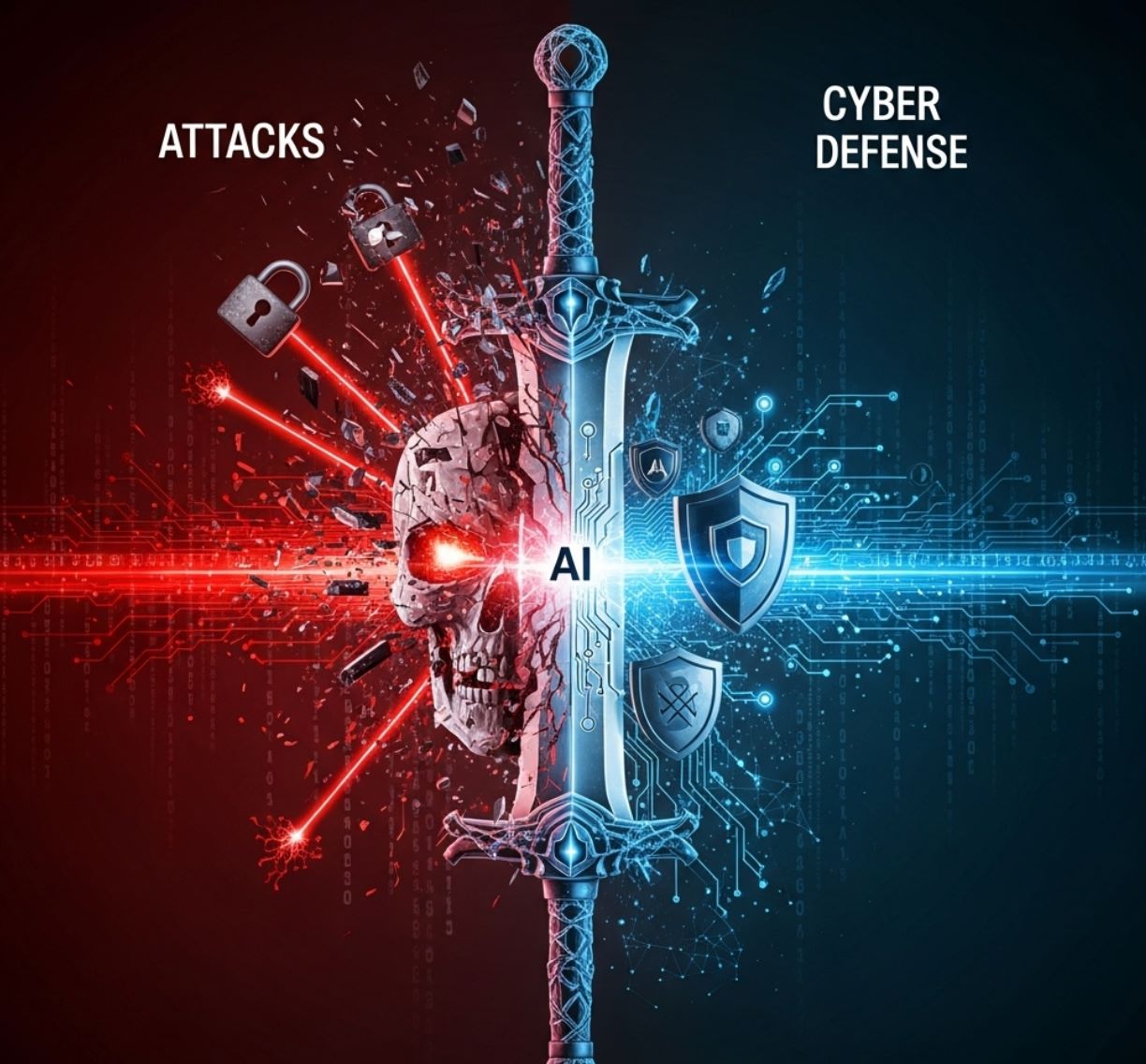

SI: miecz obosieczny dla bezpieczeństwa

Choć SI wprowadza nowe ryzyka bezpieczeństwa, jest też potężnym narzędziem do wzmacniania ochrony danych, gdy jest wykorzystywana etycznie. Ważne jest, aby dostrzec tę dwoistość. Z jednej strony cyberprzestępcy wykorzystują SI do wzmacniania swoich ataków; z drugiej – obrońcy stosują SI, aby wzmocnić cyberbezpieczeństwo.

-

SI w rękach atakujących: Rozwój generatywnej SI i zaawansowanego uczenia maszynowego obniżył próg do przeprowadzania wyrafinowanych cyberataków. Złośliwi aktorzy mogą używać SI do automatyzacji kampanii phishingowych i socjotechnicznych, czyniąc oszustwa bardziej przekonującymi i trudniejszymi do wykrycia.

Na przykład generatywna SI potrafi tworzyć wysoce spersonalizowane maile phishingowe lub fałszywe wiadomości, które naśladują styl pisania danej osoby, zwiększając szanse na oszukanie ofiary. Chatboty SI mogą prowadzić rozmowy w czasie rzeczywistym, podszywając się pod obsługę klienta lub współpracowników, próbując wyłudzić hasła lub dane finansowe.Innym zagrożeniem są deepfake’i – syntetyczne filmy lub nagrania audio generowane przez SI. Atakujący wykorzystali deepfake audio do naśladowania głosów prezesów lub innych urzędników, aby zatwierdzić fałszywe przelewy bankowe, tzw. „voice phishing”. Podobnie deepfake’i wideo mogą służyć do szerzenia dezinformacji lub szantażu. Skalowalność SI oznacza, że takie ataki mogą być przeprowadzane na masową skalę i z dużą wiarygodnością.

Eksperci ds. bezpieczeństwa zauważają, że SI stała się bronią w arsenale cyberprzestępców, wykorzystywaną do identyfikacji luk w oprogramowaniu czy automatyzacji tworzenia złośliwego oprogramowania. Ten trend wymaga od organizacji wzmacniania obrony i edukacji użytkowników, ponieważ „czynnik ludzki” (np. uleganie phishingowi) często pozostaje najsłabszym ogniwem.

-

SI w obronie i wykrywaniu: Na szczęście te same możliwości SI mogą znacznie poprawić cyberbezpieczeństwo po stronie obronnej. Narzędzia bezpieczeństwa oparte na SI potrafią analizować ogromne ilości ruchu sieciowego i logów systemowych, aby wykrywać anomalie mogące wskazywać na włamanie.

Ucząc się, jak wygląda „normalne” zachowanie w systemie, modele uczenia maszynowego mogą na bieżąco sygnalizować nietypowe wzorce – potencjalnie wykrywając hakerów na gorącym uczynku lub incydent wycieku danych. Wykrywanie anomalii jest szczególnie przydatne do identyfikacji nowych, ukrytych zagrożeń, które mogą umknąć tradycyjnym detektorom opartym na sygnaturach.Na przykład systemy SI mogą monitorować wzorce logowania użytkowników lub dostęp do danych w firmie i alarmować zespoły bezpieczeństwa, jeśli wykryją nietypową próbę dostępu lub pobieranie nadmiernej ilości danych (co może wskazywać na zagrożenie wewnętrzne lub wykorzystanie skradzionych poświadczeń). SI jest też wykorzystywana do filtrowania spamu i złośliwych treści, ucząc się rozpoznawać maile phishingowe lub malware po ich cechach.

W obszarze wykrywania oszustw banki i instytucje finansowe stosują SI do natychmiastowej oceny transakcji względem typowego zachowania klienta i blokowania podejrzanych, zapobiegając oszustwom w czasie rzeczywistym. Innym zastosowaniem obronnym jest zarządzanie podatnościami – uczenie maszynowe może priorytetyzować najważniejsze luki w oprogramowaniu do naprawy, przewidując, które z nich są najbardziej narażone na wykorzystanie, pomagając organizacjom załatać systemy zanim dojdzie do ataku.

Co ważne, SI nie zastępuje ekspertów ds. bezpieczeństwa, lecz ich wspiera, wykonując ciężką pracę analizy danych i rozpoznawania wzorców, dzięki czemu analitycy mogą skupić się na badaniu i reagowaniu. Ta synergia między narzędziami SI a ludzką wiedzą staje się fundamentem nowoczesnej strategii cyberbezpieczeństwa.

W istocie SI zarówno zwiększa powierzchnię zagrożeń, jak i oferuje nowe metody wzmacniania obrony. Ta wyścig zbrojeń wymaga, aby organizacje były na bieżąco z postępem SI po obu stronach. Na szczęście wielu dostawców cyberbezpieczeństwa już integruje SI w swoich produktach, a rządy finansują badania nad obroną cybernetyczną opartą na SI.

Jednak należy zachować ostrożność: podobnie jak każdy system bezpieczeństwa, systemy obronne oparte na SI wymagają rygorystycznej oceny, aby upewnić się, że same nie zostaną oszukane przez przeciwników (np. atakujący może próbować podać mylące dane obronnemu SI, aby uczynić go „ślepym” na trwający atak – forma zatruwania skierowana na systemy bezpieczeństwa). Dlatego wdrażanie SI w cyberbezpieczeństwie powinno iść w parze z silną walidacją i nadzorem.

Najlepsze praktyki zabezpieczania danych SI

Biorąc pod uwagę różnorodność zagrożeń, co mogą zrobić organizacje, aby zabezpieczyć SI i dane, które za nią stoją? Eksperci zalecają wielowarstwowe podejście, które wbudowuje bezpieczeństwo na każdym etapie cyklu życia systemu SI. Oto kilka najlepszych praktyk wypracowanych przez renomowane agencje cyberbezpieczeństwa i badaczy:

-

Zarządzanie danymi i kontrola dostępu: Zacznij od ścisłej kontroli, kto może mieć dostęp do danych treningowych SI, modeli i wrażliwych wyników. Stosuj solidną autoryzację i uwierzytelnianie, aby tylko zaufany personel lub systemy mogły modyfikować dane. Wszystkie dane (zarówno w spoczynku, jak i w tranzycie) powinny być szyfrowane, aby zapobiec przechwyceniu lub kradzieży.

Rejestrowanie i audytowanie dostępu do danych jest ważne dla odpowiedzialności – jeśli coś pójdzie nie tak, logi pomogą ustalić źródło. Wdrażaj też zasadę najmniejszych uprawnień: każdy użytkownik lub komponent powinien mieć dostęp tylko do minimalnej ilości danych niezbędnej do swojej funkcji. -

Weryfikacja danych i pochodzenie: Przed użyciem jakiegokolwiek zbioru danych do treningu lub podania go do SI, zweryfikuj jego integralność. Techniki takie jak podpisy cyfrowe i sumy kontrolne mogą zapewnić, że dane nie zostały zmienione od momentu zebrania. Utrzymywanie jasnego pochodzenia danych (rekordu źródła) pomaga budować zaufanie – na przykład preferuj dane z wiarygodnych, zweryfikowanych źródeł lub oficjalnych partnerów.

Jeśli korzystasz z danych crowdsourcingowych lub pozyskanych z internetu, rozważ ich weryfikację poprzez porównanie z wieloma źródłami (podejście „konsensusu”), aby wykryć anomalie. Niektóre organizacje stosują sandboxing dla nowych danych – dane są analizowane w izolacji pod kątem czerwonych flag (np. złośliwego kodu lub oczywistych odstępstw) zanim zostaną włączone do treningu. -

Bezpieczne praktyki rozwoju SI: Stosuj bezpieczne metody kodowania i wdrażania dostosowane do SI. Oznacza to uwzględnianie nie tylko typowych luk w oprogramowaniu, ale także specyficznych dla SI. Na przykład wprowadzaj zasady „privacy by design” i „security by design”: buduj model SI i linię danych z zabezpieczeniami od samego początku, zamiast dodawać je później.

Wytyczne brytyjsko-amerykańskie dotyczące bezpiecznego rozwoju SI sugerują stosowanie modelowania zagrożeń na etapie projektowania, aby przewidzieć możliwe ataki na system SI. Podczas tworzenia modelu stosuj techniki ograniczające wpływ zatrutych danych – jednym ze sposobów jest wykrywanie wartości odstających w zbiorze treningowym, aby wychwycić, jeśli 5% danych przekazuje modelowi dziwne lub szkodliwe informacje, zanim rozpocznie się trening.Innym podejściem jest trening odpornych modeli: istnieją algorytmy, które czynią modele mniej wrażliwymi na wartości odstające lub szumy adwersarialne (np. poprzez augmentację danych treningowych drobnymi zakłóceniami, dzięki czemu model uczy się odporności). Regularne przeglądy kodu i testy bezpieczeństwa (w tym ćwiczenia zespołów czerwonych, gdzie testerzy aktywnie próbują złamać system SI) są równie ważne dla SI, jak dla każdego krytycznego oprogramowania.

-

Monitorowanie i wykrywanie anomalii: Po wdrożeniu systemu SI stale monitoruj jego dane wejściowe i wyjściowe pod kątem oznak manipulacji lub dryfu. Ustaw alerty na nietypowe wzorce – na przykład, jeśli nagle pojawi się fala podobnych nietypowych zapytań do modelu SI (co może wskazywać na próbę zatruwania lub atak ekstrakcji), lub jeśli model zacznie generować ewidentnie dziwne wyniki. Systemy wykrywania anomalii mogą działać w tle, sygnalizując takie zdarzenia.

Monitorowanie powinno również obejmować metryki jakości danych; jeśli dokładność modelu na nowych danych zaczyna niespodziewanie spadać, może to być sygnał dryfu danych lub cichego ataku zatruwania, co wymaga śledztwa. Warto regularnie ponownie trenować lub aktualizować modele na świeżych danych, aby ograniczyć naturalny dryf i stosować poprawki, jeśli odkryte zostaną nowe luki w algorytmie SI. -

Plany reagowania na incydenty i odzyskiwania: Pomimo najlepszych starań, naruszenia lub awarie mogą się zdarzyć. Organizacje powinny mieć jasny plan reagowania na incydenty dedykowany systemom SI. Jeśli dojdzie do wycieku danych, jak go powstrzymać i powiadomić zainteresowane strony?

Jeśli odkryjesz, że dane treningowe zostały zatrute, czy masz kopie zapasowe zbiorów danych lub wcześniejsze wersje modeli, do których można wrócić? Planowanie scenariuszy najgorszego przypadku zapewnia, że atak na SI nie sparaliżuje działalności na długo. Regularnie twórz kopie zapasowe krytycznych danych, a nawet wersji modeli – dzięki temu, jeśli model SI w produkcji zostanie skompromitowany, można wrócić do znanej, bezpiecznej wersji.W zastosowaniach o wysokiej wadze niektóre organizacje utrzymują nadmiarowe modele SI lub zespoły modeli; jeśli jeden model zaczyna działać podejrzanie, drugi może weryfikować wyniki lub przejąć przetwarzanie do czasu rozwiązania problemu (to przypomina mechanizmy awaryjne).

-

Szkolenia i świadomość pracowników: Bezpieczeństwo SI to nie tylko kwestia techniczna; duża rola przypada ludziom. Upewnij się, że zespoły zajmujące się danymi i rozwojem są przeszkolone w bezpiecznych praktykach. Powinny znać zagrożenia, takie jak ataki adwersarialne, i nie zakładać, że dane podawane SI są zawsze nieszkodliwe.

Zachęcaj do kultury sceptycyzmu, gdzie nietypowe trendy danych są kwestionowane, a nie ignorowane. Edukuj też wszystkich pracowników o ryzykach związanych z socjotechniką napędzaną SI (np. ucz ich rozpoznawania głosów deepfake czy maili phishingowych, które rosną wraz z rozwojem SI). Czujność ludzka może wychwycić to, czego nie zauważą systemy automatyczne.

Wdrożenie tych praktyk może znacząco zmniejszyć ryzyko incydentów związanych z SI i bezpieczeństwem danych. Rzeczywiście, międzynarodowe agencje takie jak amerykańska Cybersecurity and Infrastructure Security Agency (CISA) i partnerzy zalecają dokładnie takie działania – od wdrażania silnych środków ochrony danych i proaktywnego zarządzania ryzykiem, po wzmacnianie monitoringu i zdolności wykrywania zagrożeń w systemach SI.

W niedawnym wspólnym komunikacie władze wezwały organizacje do „ochrony wrażliwych, własnościowych i krytycznych danych w systemach opartych na SI” poprzez stosowanie takich środków jak szyfrowanie, śledzenie pochodzenia danych i rygorystyczne testy. Kluczowe jest, aby bezpieczeństwo było procesem ciągłym: ciągłe oceny ryzyka są niezbędne, aby nadążyć za ewoluującymi zagrożeniami.

Tak jak atakujący nieustannie opracowują nowe strategie (zwłaszcza z pomocą samej SI), tak organizacje muszą stale aktualizować i wzmacniać swoje zabezpieczenia.

Globalne działania i odpowiedzi regulacyjne

Rządy i organizacje międzynarodowe na całym świecie aktywnie zajmują się kwestiami bezpieczeństwa danych związanymi z SI, aby budować zaufanie do technologii SI. Wspomnieliśmy już o nadchodzącej unijnej ustawie o SI, która będzie wymuszać wymogi dotyczące przejrzystości, zarządzania ryzykiem i cyberbezpieczeństwa dla systemów SI wysokiego ryzyka. Europa rozważa także aktualizacje przepisów dotyczących odpowiedzialności, aby pociągać dostawców SI do odpowiedzialności za błędy w bezpieczeństwie.

W Stanach Zjednoczonych Narodowy Instytut Standardów i Technologii (NIST) opracował Ramowy system zarządzania ryzykiem SI, który pomaga organizacjom oceniać i minimalizować ryzyka związane z SI, w tym ryzyka bezpieczeństwa i prywatności. Ramy NIST, opublikowane w 2023 roku, kładą nacisk na budowanie godnych zaufania systemów SI, uwzględniając kwestie takie jak odporność, wyjaśnialność i bezpieczeństwo już na etapie projektowania.

Rząd USA współpracował również z głównymi firmami SI nad dobrowolnymi zobowiązaniami dotyczącymi cyberbezpieczeństwa – na przykład zapewniając, że modele są testowane przez niezależnych ekspertów (zespoły czerwone) pod kątem luk przed ich udostępnieniem oraz inwestując w techniki zwiększające bezpieczeństwo wyników SI.

Współpraca międzynarodowa w zakresie bezpieczeństwa SI jest szczególnie silna. Przełomowa współpraca miała miejsce w 2023 roku, gdy brytyjskie NCSC, CISA, FBI i agencje z ponad 20 krajów opublikowały wspólne wytyczne dotyczące bezpiecznego rozwoju SI. To bezprecedensowe globalne zalecenie podkreśliło, że bezpieczeństwo SI to wspólne wyzwanie i przedstawiło najlepsze praktyki (zgodne z zasadami secure-by-design) dla organizacji na całym świecie.

Podkreśliło, że „bezpieczeństwo musi być podstawowym wymogiem… przez cały cykl życia” SI, a nie tylko dodatkiem. Takie wspólne działania świadczą o uznaniu, że zagrożenia SI nie znają granic, a luka w systemie SI szeroko stosowanym w jednym kraju może mieć globalne konsekwencje.

Ponadto organizacje takie jak UNESCO podjęły inicjatywę, tworząc pierwszy globalny standard etyki SI (2021), który choć ma szerszy zakres, zawiera mocne punkty dotyczące bezpieczeństwa i prywatności. Zalecenia UNESCO wzywają państwa członkowskie i firmy do zapewnienia, że „niepożądane szkody (ryzyka bezpieczeństwa) oraz podatności na ataki (ryzyka cyberbezpieczeństwa) są unikanie i rozwiązywane przez podmioty SI”. Wzmacnia to też konieczność przestrzegania ochrony danych i praw człowieka w kontekście SI.

Podobne tematy pojawiają się w zasadach SI OECD i oświadczeniach G7: wszystkie podkreślają bezpieczeństwo, odpowiedzialność i prywatność użytkowników jako kluczowe filary godnej zaufania SI.

W sektorze prywatnym rośnie ekosystem skupiony na bezpieczeństwie SI. Koalicje branżowe dzielą się badaniami nad adwersarialnym uczeniem maszynowym, a konferencje regularnie zawierają sesje poświęcone „AI Red Teaming” i bezpieczeństwu ML. Pojawiają się narzędzia i ramy do testowania modeli SI pod kątem luk przed wdrożeniem. Nawet organizacje standaryzacyjne angażują się – ISO podobno pracuje nad standardami bezpieczeństwa SI, które mogą uzupełniać istniejące normy cyberbezpieczeństwa.

Dla organizacji i praktyków dostosowanie się do tych globalnych wytycznych i standardów staje się elementem należytej staranności. Nie tylko zmniejsza ryzyko incydentów, ale także przygotowuje organizacje do zgodności z przepisami i buduje zaufanie użytkowników oraz klientów. W sektorach takich jak opieka zdrowotna i finanse wykazanie, że SI jest bezpieczna i zgodna z przepisami, może stanowić przewagę konkurencyjną.

>>> Może być dla Państwa przydatne:

Ryzyka związane z wykorzystaniem sztucznej inteligencji

Korzyści sztucznej inteligencji dla osób prywatnych i firm

Transformacyjny potencjał SI wiąże się z równie poważnymi wyzwaniami w zakresie bezpieczeństwa danych. Zapewnienie bezpieczeństwa i integralności danych w systemach SI jest niezbędne – stanowi fundament sukcesu i akceptacji rozwiązań SI. Od ochrony prywatności danych osobowych po zabezpieczenie modeli SI przed manipulacją i atakami adwersarialnymi, potrzebne jest kompleksowe podejście zorientowane na bezpieczeństwo.

Problemy te obejmują technologię, politykę i czynniki ludzkie: duże zbiory danych muszą być odpowiedzialnie przetwarzane zgodnie z przepisami o prywatności; modele SI wymagają ochrony przed nowatorskimi technikami ataków; a użytkownicy i twórcy muszą zachować czujność w erze zagrożeń cybernetycznych napędzanych przez SI.

Dobrą wiadomością jest to, że świadomość problemów związanych z SI i bezpieczeństwem danych nigdy nie była wyższa. Rządy, organizacje międzynarodowe i liderzy branży aktywnie opracowują ramy i regulacje, które mają kierować bezpiecznym rozwojem SI. Tymczasem najnowsze badania poprawiają odporność SI – od algorytmów odpornych na przykłady adwersarialne po nowe metody ochrony prywatności (takie jak uczenie federacyjne i prywatność różnicowa), które pozwalają na uzyskanie użytecznych wniosków bez ujawniania surowych danych.

Stosując najlepsze praktyki – solidne szyfrowanie, weryfikację danych, ciągły monitoring i inne – organizacje mogą znacząco zmniejszyć ryzyko.

Ostatecznie SI powinna być rozwijana i wdrażana z podejściem „security-first”. Jak zauważyli eksperci, cyberbezpieczeństwo jest warunkiem koniecznym, aby korzyści z SI mogły być w pełni wykorzystane. Gdy systemy SI są bezpieczne, możemy z pełnym zaufaniem korzystać z ich efektywności i innowacji.

Jednak jeśli zignorujemy ostrzeżenia, wycieki danych, złośliwe manipulacje i naruszenia prywatności mogą podważyć zaufanie społeczne i wyrządzić realne szkody. W tej szybko zmieniającej się dziedzinie kluczowa jest proaktywność i aktualność. SI i bezpieczeństwo danych to dwie strony tego samego medalu – i tylko ich równoczesne adresowanie pozwoli bezpiecznie i odpowiedzialnie wykorzystać potencjał SI dla wszystkich.